YES24 카테고리 리스트

YES24 유틸메뉴

- Global YES24안내보기

-

Global YES24는?

K-POP/K-Drama 관련상품(음반,도서,DVD)을

영문/중문 으로 이용하실 수 있습니다.Korean wave shopping mall, sell the

English

K-POP/K-Drama (CD,DVD,Blu-ray,Book) We aceept PayPal/UnionPay/Alipay

and support English/Chinese Language service作为出售正规 K-POP/K-Drama 相关(CD,图书,DVD) 韩流商品的网站, 支持 中文/英文 等海外结账方式

中文Exclusive ticket sales for domestic and international pop artists

Global yesticket

어깨배너

1/6

중고외서

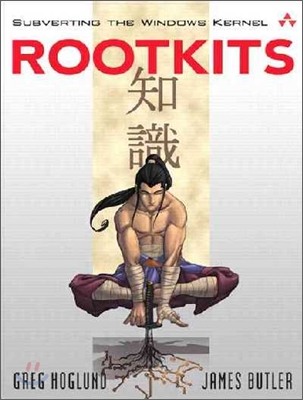

Greg Hoglund, Jamie Butler

|

Addison-Wesley Professional

|

2005년 07월 01일

Rootkits: Subverting the Windows Kernel (Paperback)

바인딩 & 에디션 안내 이동| 결제혜택 |

|---|

| 상태 중고상품 상태안내 | 최상 새 상품에 가까운 상품 |

|---|---|

| 판매자 |

새싹품절 당일출고

(332명 평가)

|

품목정보

| 발행일 | 2005년 07월 01일 |

|---|---|

| 쪽수, 무게, 크기 | 352쪽 |

관련분류

이 상품의 이벤트 (4개)

업체 공지사항

추석 공지 택배수거가 하루이상 지연되고 있습니다 참고부탁드립니다

추석 공지 택배수거가 하루이상 지연되고 있습니다 참고부탁드립니다

대학교재 구매 유의사항 안내

최근 대학교재를 구매하여 pdf 파일로 변환한 후 바로 반품 하는 학생들이 늘고 있습니다. 대학교재는 워낙에 pdf 파일로 변환하여 공부하기에 반품을 받고 있지 않습니다. 구입에 참고 부탁드립니다.

중고외서 소개

관련 자료

Jacket Description/Back:

"It's imperative that everybody working in the field of cyber-security read this book to understand the growing threat of rootkits."

"--Mark Russinovich, editor, Windows IT Pro / Windows & .NET Magazine

"This material is not only up-to-date, it defines up-to-date. It is truly cutting-edge. As the only book on the subject, "Rootkits will be of interest to any Windows security researcher or security programmer. It's detailed, well researched and the technical information is excellent. The level of technical detail, research, and time invested in developing relevant examples is impressive. In one word: Outstanding."

"--Tony Bautts, Security Consultant; CEO, Xtivix, Inc.

"This book is an essential read for anyone responsible for Windows security. Security professionals, Windows system administrators, and programmers in general will want to understand the techniques used by rootkit authors. At a time when many IT and security professionals are still worrying about the latest e-mail virus or how to get all of this month's security patches installed, Mr. Hoglund and Mr. Butler open your eyes to some of the most stealthy and significant threats to the Windows operating system. Only by understanding these offensive techniques can you properly defend the networks and systems for which you are responsible."

"--Jennifer Kolde, Security Consultant, Author, and Instructor

"What's worse than being owned? Not knowing it. Find out what it means to be owned by reading Hoglund and Butler's first-of-a-kind book on rootkits. At the apex the malicious hacker toolset--which includes decompilers, disassemblers, fault-injection engines, kernel debuggers, payload collections, coverage tools, and flow analysis tools--is the rootkit. Beginning where Exploiting Software left off, this book shows how attackers hide in plain sight.

"Rootkits are extremely powerful and are the next wave of attack technology. Like other types of malicious code, rootkits thrive on stealthiness. They hide away from standard system observers, employing hooks, trampolines, and patches to get their work done. Sophisticated rootkits run in such a way that other programs that usually monitor machine behavior can't easily detect them. A rootkit thus provides insider access only to people who know that it is running and available to accept commands. Kernel rootkits can hide files and running processes to provide a backdoor into the target machine.

"Understanding the ultimate attacker's tool provides an important motivator for those of us trying to defend systems. No authors are better suited to give you a detailed hands-on understanding of rootkits than Hoglund and Butler. Better to own this book than to be owned."

"--Gary McGraw, Ph.D., CTO, Cigital, coauthor of Exploiting Software "(2004) and Building Secure Software "(2002), both from Addison-Wesley

"Greg and Jamie are unquestionably the go-to experts when it comes to subverting the Windows API and creating rootkits. These two masters come together to pierce the veil of mystery surrounding rootkits, bringing this information out of the shadows. Anyone even remotely interested in security for Windows systems, including forensic analysis, should include this book very high on their must-read list."

"--Harlan Carvey, author of Windows Forensics and Incident Recovery "(Addison-Wesley, 2005)

Rootkits are the ultimate backdoor, givinghackers ongoing and virtually undetectable access to the systems they exploit. Now, two of the world's leading experts have written the first comprehensive guide to rootkits: what they are, how they work, how to build them, and how to detect them. Rootkit.com's Greg Hoglund and James Butler created and teach Black Hat's legendary course in rootkits. In this book, they reveal never-before-told offensive aspects of rootkit technology--learn how attackers can get in and stay in for years, without detection.

Hoglund and Butler show exactly how to subvert the Windows XP and Windows 2000 kernels, teaching concepts that are easily applied to virtually any modern operating system, from Windows Server 2003 to Linux and UNIX. Using extensive downloadable examples, they teach rootkit programming techniques that can be used for a wide range of software, from white hat security tools to operating system drivers and debuggers.

After reading this book, readers will be able toUnderstand the role of rootkits in remote command/control and software eavesdroppingBuild kernel rootkits that can make processes, files, and directories invisibleMaster key rootkit programming techniques, including hooking, runtime patching, and directly manipulating kernel objectsWork with layered drivers to implement keyboard sniffers and file filtersDetect rootkits and build host-based intrusion prevention software that resists rootkit attacks

Visit rootkit.com for code and programs from this book. The site also contains enhancements to the book's text, such as up-to-the-minute information on rootkits available nowhere else.

"It's imperative that everybody working in the field of cyber-security read this book to understand the growing threat of rootkits."

"--Mark Russinovich, editor, Windows IT Pro / Windows & .NET Magazine

"This material is not only up-to-date, it defines up-to-date. It is truly cutting-edge. As the only book on the subject, "Rootkits will be of interest to any Windows security researcher or security programmer. It's detailed, well researched and the technical information is excellent. The level of technical detail, research, and time invested in developing relevant examples is impressive. In one word: Outstanding."

"--Tony Bautts, Security Consultant; CEO, Xtivix, Inc.

"This book is an essential read for anyone responsible for Windows security. Security professionals, Windows system administrators, and programmers in general will want to understand the techniques used by rootkit authors. At a time when many IT and security professionals are still worrying about the latest e-mail virus or how to get all of this month's security patches installed, Mr. Hoglund and Mr. Butler open your eyes to some of the most stealthy and significant threats to the Windows operating system. Only by understanding these offensive techniques can you properly defend the networks and systems for which you are responsible."

"--Jennifer Kolde, Security Consultant, Author, and Instructor

"What's worse than being owned? Not knowing it. Find out what it means to be owned by reading Hoglund and Butler's first-of-a-kind book on rootkits. At the apex the malicious hacker toolset--which includes decompilers, disassemblers, fault-injection engines, kernel debuggers, payload collections, coverage tools, and flow analysis tools--is the rootkit. Beginning where Exploiting Software left off, this book shows how attackers hide in plain sight.

"Rootkits are extremely powerful and are the next wave of attack technology. Like other types of malicious code, rootkits thrive on stealthiness. They hide away from standard system observers, employing hooks, trampolines, and patches to get their work done. Sophisticated rootkits run in such a way that other programs that usually monitor machine behavior can't easily detect them. A rootkit thus provides insider access only to people who know that it is running and available to accept commands. Kernel rootkits can hide files and running processes to provide a backdoor into the target machine.

"Understanding the ultimate attacker's tool provides an important motivator for those of us trying to defend systems. No authors are better suited to give you a detailed hands-on understanding of rootkits than Hoglund and Butler. Better to own this book than to be owned."

"--Gary McGraw, Ph.D., CTO, Cigital, coauthor of Exploiting Software "(2004) and Building Secure Software "(2002), both from Addison-Wesley

"Greg and Jamie are unquestionably the go-to experts when it comes to subverting the Windows API and creating rootkits. These two masters come together to pierce the veil of mystery surrounding rootkits, bringing this information out of the shadows. Anyone even remotely interested in security for Windows systems, including forensic analysis, should include this book very high on their must-read list."

"--Harlan Carvey, author of Windows Forensics and Incident Recovery "(Addison-Wesley, 2005)

Rootkits are the ultimate backdoor, givinghackers ongoing and virtually undetectable access to the systems they exploit. Now, two of the world's leading experts have written the first comprehensive guide to rootkits: what they are, how they work, how to build them, and how to detect them. Rootkit.com's Greg Hoglund and James Butler created and teach Black Hat's legendary course in rootkits. In this book, they reveal never-before-told offensive aspects of rootkit technology--learn how attackers can get in and stay in for years, without detection.

Hoglund and Butler show exactly how to subvert the Windows XP and Windows 2000 kernels, teaching concepts that are easily applied to virtually any modern operating system, from Windows Server 2003 to Linux and UNIX. Using extensive downloadable examples, they teach rootkit programming techniques that can be used for a wide range of software, from white hat security tools to operating system drivers and debuggers.

After reading this book, readers will be able toUnderstand the role of rootkits in remote command/control and software eavesdroppingBuild kernel rootkits that can make processes, files, and directories invisibleMaster key rootkit programming techniques, including hooking, runtime patching, and directly manipulating kernel objectsWork with layered drivers to implement keyboard sniffers and file filtersDetect rootkits and build host-based intrusion prevention software that resists rootkit attacks

Visit rootkit.com for code and programs from this book. The site also contains enhancements to the book's text, such as up-to-the-minute information on rootkits available nowhere else.

판매자 정보

| 업체명 | 백동윤 | 대표자명 | 백동윤 |

|---|---|---|---|

| 사업자 등록번호 | 695-94-01581 | 사업자 종목 | 중고도서 |

| 고객 상담 전화번호 | 010-5813-4277 | 고객 상담 이메일 | withbooks3@naver.com |

| 본사 소재지 | 경기도 군포시 금정동 689 힐스테이트금정역 201-3211 | ||

- 상품정보 부정확 (카테고리 오등록/상품오등록/상품정보 오등록/기타 허위등록)

- 거래 부적합 상품 (청소년 유해물품/기타 법규위반 상품)

- 전자상거래에 어긋나는 판매사례 : 직거래 유도

구매하신 상품의 상태, 배송, 취소 및 반품 문의는 판매자에게 문의하기를 이용해주시기를 부탁드립니다.

배송/반품/교환 안내

배송 안내

| 배송 구분 |

판매자 배송

|

|---|---|

| 배송 안내 |

|

반품/교환 안내

※ 상품 설명에 반품/교환과 관련한 안내가 있는경우 아래 내용보다 우선합니다. (업체 사정에 따라 달라질 수 있습니다)

| 반품/교환 방법 |

|

|---|---|

| 반품/교환 가능기간 |

|

| 반품/교환 비용 |

|

| 반품/교환 불가사유 |

|

| 소비자 피해보상 |

|

| 환불 지연에 따른 배상 |

|

.jpg)

![[중고샵] 매장ON! 대구물류편: 버뮤다대구지대](http://image.yes24.com/images/00_Event/2021/0302usedshop/bn_720x360.jpg)

![[중고샵] 중고 외국도서 특가전!](http://image.yes24.com/images/00_Event/2020/1109Used/bn_Mobile_Big_720x360.jpg)

![[중고샵] 매장ON! 매장 배송 온라인 중고 서비스](http://image.yes24.com/images/13_EventWorld/186962_73.jpg)

![[중고샵] 판매자 배송 중고 추천 인기샵 특별전](http://image.yes24.com/images/00_Event/2020/0527used/bn_720x360.jpg)